Карьера в области кибербезопасности

В настоящее время вопрос защиты информации в компьютерных сетях и мобильных устройствах является актуальным, как никогда прежде. Тема кибербезопасности уже находит свое место и для детей на уроках информатики в школах (проводятся тесты, классный час) и для студентов в ВУЗах, и для поколения более старшего на рабочем месте.

Больше всего вопросов, конечно, у абитуриентов, которые собираются поступать в университет, техникум или колледж и хотели бы связать свою жизнь с защитой информации, а так же у студентов, заканчивающих ВУЗ по направлению кибербезопасности.

Должность, которую могут занимать специалисты в области защиты информационных технологий:

- инженер-программист системы безопасности;

- специалист в области криптографии и стеганографии;

- консультант по развитию систем защиты в организации;

- инженер-исследователь систем технической безопасности;

- эксперт по компьютерной безопасности (тестировщик);

- инженер-проектировщик комплексных систем защиты;

- специалист по организации и управлению деятельностью службы безопасности;

- специалист в обеспечение банковской безопасности.

Умения и навыки, которыми сможет обладать выпускник по направлению кибербезопасности:

- выявление существующих и потенциальных угроз информационной безопасности в компьютерных сетях;

- мониторинг защиты системы и анализ нарушение;

- проводить оценку эффективности существующих систем и мер защиты;

- организовывать и разрабатывать новые системы кибербезопасности;

- осуществлять техническое обслуживание, контроль и диагностику устройств защиты;

- применять средства ПО для защиты от несанкционированного доступа и внешнего воздействия на систему безопасности.

Заработная плата специалиста в области кибербезопасности может быть, как и 300$, так и 100 000$ – все зависит от уровня подготовки, умений, знаний и должностных обязанностей.

Социальные, психологические и криминологические особенности киберпреступников

В попытках составить портрет типичного киберпреступника, ученые во многом расходятся. Так, некоторые авторы считают, что киберпреступниками становятся и мужчины, и женщины от 12 до 30 лет с невысоким (?) или очень высоким уровнем интеллекта, с психическими расстройствами (часто аутизм, в частности Аспергер) или психическими детскими травмами [].

Другие сходятся во мнении, что чаще всего это молодые мужчины, студенты технических ВУЗов или технические специалисты (например, разработчики ПО), ранее не судимые, жители городской среды. С достатком выше среднего [].

В литературе можно встретить достаточно широкий спектр психологических особенностей, которые приписываются киберпреступникам:

-

Тревожные расстройства: социальная фобия, обсессивно-компульсивное расстройство (ОКР), генерализованное тревожное расстройство (ГТР), посттравматическое стрессовое расстройство (ПТСР).

-

Депрессия.

-

Аутизм и такой его подвид, как синдром Аспергера с «ограниченным, стереотипным, повторяющимся набором интересов и занятий» (в качестве примера часто приводят Адриана Ламо, Райана Клири).

-

Диссоциальное расстройство (социопатия) []. Парциальное диссоциативное расстройство идентичности (). Другие диссоциативные расстройства личности [].

-

Шизоидная акцентуация личности — характерная для компьютерных гениев-одиночек, выполняющих заказы террористических группировок [].

-

Преобладание негативных черт NET-мышления у «черных» хакеров: поверхностность, синдром рассеянного внимания, расщепление сознания, отрывистость мышления; трудности анализа и синтеза, сравнения и обобщения [].

-

И даже во многом спорная интернет-зависимость.

Эти данные, в основном полученные в результате опросов пойманных киберпреступников, представляют их не в лучшем свете. Однако есть исследователи, которые рисуют хотя бы отчасти более привлекательный портрет.

Есть мнение, что личностные качества профессиональных (не начинающих) киберпреступников — устоявшиеся, стойкие к внешним воздействиям. Это амбициозные люди, знающие цену себе и своим действиям. Формирование преступного поведения у них происходит на начальной стадии изучения IT, когда важна не прибыль, а демонстрация интеллекта [].

«Представление о них, как об инфантильных, субтильных, замкнутых, склонных к депрессиям, а также всевозможным злоупотреблениям, небрежно выглядящих молодых людях устарело. Сейчас быть киберпреступником модно, прежде всего, из-за того, что это выгодно в материальном плане. В результате в киберпреступность потянулись предприимчивые, авантюристичные и даже харизматичные люди, которые могут получить крупные преступные доходы, с большой вероятностью избежав при этом уголовной ответственности» [].

Они не изолированы от общества, а наоборот считают себя его прогрессивными членами. Постоянно повышают преступную квалификацию параллельно с научно-техническим прогрессом в обществе. В этом проявляется их специализация в киберпреступной деятельности [].

«Всем киберпреступникам свойственна низкая агрессивность, постоянная готовность к критике, стремление продемонстрировать свои интеллектуальные способности» [].

Отдельные исследователи делают вывод о том, что, несмотря на многообразие выделяемых типов хакеров, пока что «отсутствует единый, концептуально целостный социально-криминологический портрет хакера» [].

Сами киберпреступники зачастую характеризуют себя как положительных девиантов и даже как социальных революционеров [] и представляют себя в качестве творцов, а не разрушителей [].

Установка сильных паролей

Установка сильных паролей является одной из основных мер безопасности в онлайн-мире

Ваш пароль является ключом к вашей личной информации, поэтому важно создать пароль, который будет сложным для злоумышленников, но при этом запоминаемым для вас

Вот несколько рекомендаций по установке сильных паролей:

- Длина пароля: Старайтесь создавать пароль длиной не менее 8 символов. Чем длиннее пароль, тем сложнее его подобрать.

- Смешивание символов: Используйте комбинацию строчных и прописных букв, цифр и специальных символов. Такой пароль будет сложнее подобрать методом перебора.

- Избегайте очевидных паролей: Избегайте использования очевидных паролей, таких как «password» или «123456789». Эти пароли являются наиболее распространенными и стандартными.

- Не используйте личные данные: Избегайте включения в пароль личной информации, такой как ваше имя, дата рождения или номер телефона. Эти данные могут быть легко угаданы или получены злоумышленником.

- Регулярно меняйте пароли: Рекомендуется менять пароли регулярно, хотя бы раз в несколько месяцев. Это поможет уменьшить риск компрометации вашей личной информации в случае утечки паролей.

Запомнить все свои пароли может оказаться сложно, особенно если у вас много онлайн-аккаунтов. В таких случаях можно использовать менеджеры паролей, которые помогут управлять и хранить ваши пароли в безопасной форме.

Применение этих рекомендаций поможет защитить вас от кибер-рэкета и сохранить вашу личную информацию в безопасности.

Книги по кибербезопасности

Тема безопасности информационных технологий является актуальной, интересной, необходимой? Тогда стоит разобраться в ней подробнее, поэтому предлагаем Вашему вниманию ряд книг по кибербезопасности. К сожалению или, к большому счастью, книги на английском языке, поскольку переведенные книги уже сильно устарели.

- Practical Reverse Engineering: x86, x64, ARM, Windows Kernel, Reversing Tools, and Obfuscation (2014);

- The Practice of Network Security Monitoring: Understanding Incident Detection and Response (2013);

- Jeremy Swinfen Green. Cyber Security: An Introduction For Non-Technical Managers (2015);

- Jane LeClair,Gregory Keeley. Cybersecurity in Our Digital Lives (2015);

- Hacking: The Art of Exploitation, 2nd Edition by Erickson (2008);

- Henry Dalziel. Introduction to US Cybersecurity Careers (2015);

- Myriam Dunn Cavelty. Cybersecurity in Switzerland (2014);

- The Art of Computer Virus Research and Defense (2005);

- Reversing: Secrets of Reverse Engineering (2005);

- James Graham. Cyber Security Essentials (2010);

- Threat Modeling: Designing for Security (2014);

- Android Hacker’s Handbook (2014);

- iOS Hacker’s Handbook (2012);

Как видите по году выпуска, книги выпущены достаточно давно. Даже два года для кибербезопасности – это весьма длительный период времени. Однако, в них есть информация, которая по-прежнему является актуальной и будет такой еще десятки лет. А есть информация, которая будет полезна для общего развития и понимания происхождения тех или иных вещей.

Основные советы

Защищайте свои данные. Комплексные программные решения по ИБ обеспечивают надежную защиту от киберугроз.

Воспринимайте мобильное устройство как мини-компьютер. Мобильные устройства набирают популярность среди киберпреступников. Позаботьтесь о надежной защите своего устройства, установив пароль, а также соответствующие решения для защиты от утери, кражи и взлома

Соблюдайте осторожность в облаках. Хотя облачные решения упрощают хранение и обмен файлами, они также создают новые возможности для атак

С осторожностью относитесь к тому, кто именно имеет доступ к вашим фаилам, и по возможности пользуитесь решениями со встроенными инструментами защиты.

Используйте защищенные соединения для передачи конфиденциальнои информации. Использование бесплатных или незащищенных сетеи Wi-Fi может упростить перехват ваших данных злоумышленниками. Избегайте передачи конфиденциальных данных, будучи подключенными к таким сетям или же используйте персональный VPN-клиент.

Будьте бдительны – перепроверяйте. Регулярно проверяйте распечатки своих банковских счетов на предмет возможных мошенничеств, в случае любых подозрении обращайтесь в банк и/или правоохранительные органы.

Petya/NotPetya/ExPetr — самый большой ущерб от кибератаки

Когда: июнь 2017 года.

Кого или что атаковали: крупные корпоративные сети компаний и госслужб по всему миру

Что произошло:

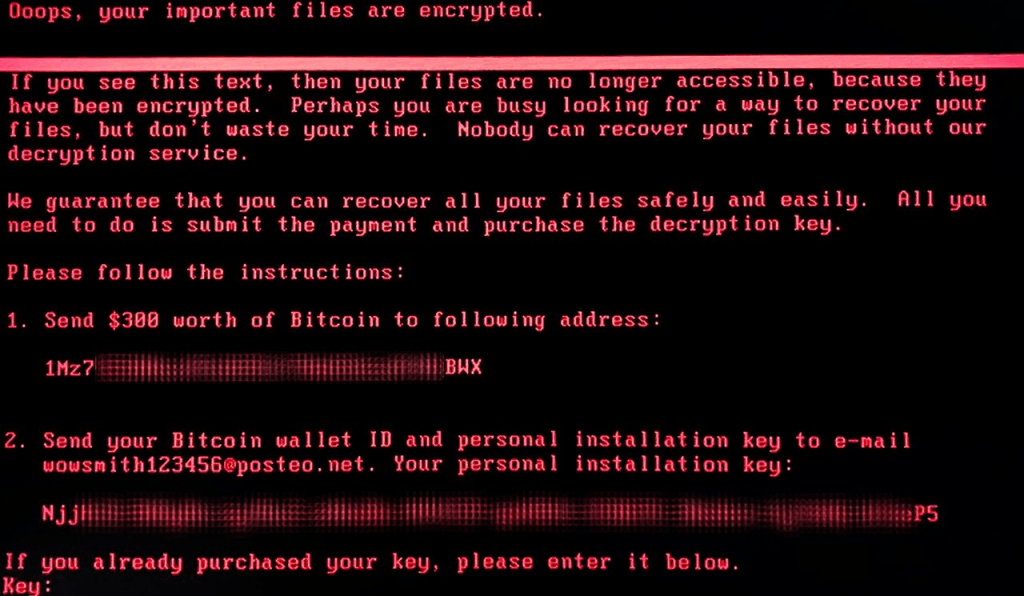

Первая версия вируса появилась еще в марте 2016 года, но серьезные кибератаки начались в 2017-м. Не все согласны с тем, что в обоих случаях это был один и тот же вирус, но значительная часть кода действительно совпадала. По поводу названия тоже возникли споры: исследователи из «Лаборатории Касперского» предпочитают называть вирус New Petya, NotPetya или ExPetr .

Так же, как и WannaCry, Petya и его поздние версии поражали компьютеры на ОС Microsoft Windows. Они зашифровывали файлы — точнее, базу данных с информацией обо всех файлах на диске — и данные для загрузки ОС. Затем вирус требовал выкуп в биткоинах.

Экран пораженного вирусом NotPetya компьютера

Но коды для расшифровки не помогали, а, наоборот, уничтожали все данные на жестком диске. При этом вирус получал полный контроль над всей инфраструктурой компании, и защита от WannaCry против него уже не действовала.

Для создания NotPetya использовали коды хакерской группировки Equation, выложенные в открытый доступ. В октябре 2020 власти США обвинили хакерскую группировку Sandworm , состоящую из сотрудников российского ГУ ГШ, в причастности к вирусу NotPetya и другим кибератакам.

Больше всего от вируса пострадала Украина. Позднее пришли к выводу , что именно отсюда началось заражение. Причина — в автоматическом обновлении бухгалтерской программы M.T.doc, которой пользуется большинство компаний и госорганов в стране.

Ущерб: Вирус затронул компании и госорганы Европы, США, Австралии, России, Украины, Индии, Китая. Среди пострадавших — российские компании «Роснефть» и «Башнефть», международные корпорации Merck, Maersk, TNT Express, Saint-Gobain, Mondelez, Reckitt Benckiser. На Украине пострадало более 300 компаний, включая «Запорожьеоблэнерго», «Днепроэнерго», Киевский метрополитен, украинские мобильные операторы «Киевстар», LifeCell и «Укртелеком», магазин «Ашан», Приватбанк, аэропорт Борисполь. 10% памяти всех компьютеров в стране оказалось стерто. Общая сумма ущерба от деятельности хакеров составила более $10 млрд .

Вариант 2

В современном мире технологический прогресс неуклонно продвигается вперед, проникая во все сферы жизни общества. От появления компьютеров и интернета до развития искусственного интеллекта и мобильных приложений — современные технологии стали неотъемлемой частью нашего существования. В этом сочинении я бы хотел рассмотреть, как современные технологии влияют на жизнь общества, привести примеры из литературного текста русской литературы и из реальной жизни, а также выразить свою позицию по данной теме.

Современные технологии оказывают глубокое и многогранное влияние на жизнь общества. Во-первых, они существенно улучшают и упрощают нашу повседневность. Например, благодаря мобильным устройствам мы можем легко общаться с людьми на расстоянии, быть в курсе последних новостей, получать доступ к информации, развлекаться и даже управлять домашними приборами с помощью всего лишь нескольких нажатий на экране. Технологические достижения также значительно упростили и автоматизировали процессы в сфере работы, образования и медицины, что позволяет нам экономить время и ресурсы.

Однако, следует учитывать и негативные аспекты влияния современных технологий на общество. Во-первых, они могут привести к утрате личной связи и эмоциональной глубины во взаимоотношениях. Например, сети социальных медиа, хоть и позволяют нам быть на связи с большим числом людей, иногда создают иллюзию близости, скрывая настоящие эмоции и глубину коммуникации. В результате, мы можем ощущать одиночество и недостаток настоящих связей даже в окружении множества виртуальных друзей.

Один из примеров влияния современных технологий на общество можно привести из классического произведения русской литературы — романа Льва Толстого «Анна Каренина». В этом произведении главная героиня, Анна, сталкивается с последствиями своей страсти и незаконной любви. Технологический прогресс того времени, такой как появление паровозов и телеграфа, создал новые возможности для коммуникации и перемещения. Однако, современные технологии не смогли предоставить Анне счастья и удовлетворения ее эмоциональных потребностей. Роман подчеркивает, что счастье и настоящие отношения требуют глубокого эмоционального понимания и подлинного взаимодействия, которые технологии не могут заменить.

Вторым примером является влияние современных технологий на образование. С развитием интернета и онлайн-обучения, доступ к знаниям стал более широким и глобальным. Студенты могут получать образование в университетах и курсах, не выходя из дома, общаться с учителями и другими студентами со всего мира. Это расширяет возможности образования и позволяет получить знания даже тем, кто живет в отдаленных районах или не имеет финансовых возможностей для традиционного обучения

Однако, необходимо помнить о важности личного присутствия и межличностного взаимодействия, которые способствуют развитию навыков коммуникации и социальной адаптации

В заключении следует отметить, что современные технологии оказывают сложное влияние на жизнь общества. Они приносят социальные и экономические преимущества, однако также сопровождаются определенными рисками и негативными последствиями

Важно научиться балансировать использование технологий и поддерживать настоящие взаимоотношения, сохраняя глубину эмоций и человеческую связь

Мне нравится1.7 k.Не нравится841

Причины возможной опасности

Мир компьютерных технологий меняется на глазах, и это вызывает у многих некоторую долю беспокойства. Существует несколько причин, почему люди могут видеть опасность в стремительном развитии компьютерных технологий.

Потеря работы

Потеря работы – это один из главных страхов, связанных со стремительным развитием компьютерных технологий. Всё это дело оказывает воздействие на рабочие места.

Автоматизация труда: Большое количество задач может быть автоматизировано с помощью компьютеров и робототехники. Это может означать, что некоторые виды работы, особенно те, которые требуют рутинных действий, могут быть заменены машинами.

- Исчезновение профессий: С появлением искусственного интеллекта и развитием автоматизации могут исчезнуть некоторые профессии, которые кажутся на данный момент вполне стабильными. Например, кассиры, операторы колл-центров и другие.

- Необходимость в новых навыках: Развитие технологий создает потребность в новых навыках и компетенциях. Но для некоторых людей обучение новому может быть сложным и требовать времени и усилий.

- Конкуренция с машинами: В ряде случаев компьютеры и роботы могут выполнять задачи более эффективно и точно, чем люди. Это может сделать человека менее конкурентоспособным на рынке труда.

- Временные неудобства: В переходный период, когда технологии только внедряются, может возникнуть дисбаланс между потребностью в новых навыках и доступностью рабочих мест.

Приватность и безопасность

Нарушение приватности может происходить из-за:

- Утечки данных: С ростом объема информации, которую мы храним и передаем онлайн, существует опасность утечек личных данных. Хакерские атаки и несанкционированный доступ к личной информации могут стать серьезной угрозой.

- Онлайн-слежка: Виртуальное пространство не всегда остается конфиденциальным. Множество сервисов и сайтов собирают информацию о нашей активности, интересах и поведении, что вызывает беспокойство о нарушении личной жизни.

- Идентификационные данные: С увеличением использования биометрических данных и распознавания лиц существует риск, что наши уникальные характеристики могут быть использованы без нашего разрешения.

- Киберпреступления: Разработчики вредоносного программного обеспечения и киберпреступники становятся все более изощренными. Это может привести к краже личных данных, финансовых мошенничествам и другим киберугрозам.

![]()

Цифровая диктатура: С возрастанием использования технологий для контроля и мониторинга граждан может возникнуть опасность цифровой диктатуры, где правительства и организации будут иметь слишком много власти над личной информацией и свободой людей.

Зависимость и социальное влияние

Вопрос зависимости и социального влияния является очень важным и актуальным в современном мире компьютерных технологий. Почему это так:

Искусственный интеллект

Опасения, связанные с искусственным интеллектом, играют большую роль в том, почему многие люди считают стремительное развитие компьютерных технологий опасным.

Потеря контроля: При разработке сложных систем искусственного интеллекта с возможностью самообучения может возникнуть вопрос о том, как контролировать и предсказывать их поведение.

![]()

Прозрачность алгоритмов: В некоторых случаях решения, принимаемые искусственным интеллектом, могут быть сложно объяснимыми или понимаемыми для людей. Это вызывает опасения о недостаточной прозрачности алгоритмов и решений.

Этические вопросы

Этические вопросы – это важный аспект, который вызывает опасения у многих людей в связи со стремительным развитием компьютерных технологий. Почему это так:

Виды киберпреступлений в современном мире

Современный мир пропитан технологиями, а это означает, что киберпреступления стали одной из самых опасных проблем современности. Киберпреступники используют сложные технические возможности интернета для проведения различных мошеннических и противозаконных действий.

Они могут получать несанкционированный доступ к конфиденциальной информации, такой как финансовые данные, личные данные или коммерческие секреты. Они также могут использовать вредоносное программное обеспечение для захвата контроля над компьютерными системами или для шифрования данные и требования выкупа.

Важно отметить, что киберпреступления включают в себя различные виды преступлений. Ниже приведены некоторые из основных видов киберпреступлений, распространенных в современном мире:. 1

Фишинг – это вид киберпреступления, в котором злоумышленники создают ложные веб-сайты или отправляют поддельные электронные письма, чтобы получить конфиденциальную информацию, такую как пароли, данные банковских карт и номера социального страхования

1. Фишинг – это вид киберпреступления, в котором злоумышленники создают ложные веб-сайты или отправляют поддельные электронные письма, чтобы получить конфиденциальную информацию, такую как пароли, данные банковских карт и номера социального страхования.

2. Вредоносное программное обеспечение – это программное обеспечение, разработанное с целью причинить вред компьютерам и сетям. Оно может использоваться для кражи данных, шпионажа, блокировки доступа к системе или распространения спама.

3. Кибершпионаж – это использование компьютерной технологии для получения конфиденциальной информации или разведывательной деятельности. Кибершпионы могут нарушать системы и сети для получения доступа к информации о правительственных агентствах, корпорациях, активистских группах и отдельных лицах.

4. Кибератаки на критическую инфраструктуру – это нападение на системы, обеспечивающие работу критической инфраструктуры, такой как энергетика, транспортные сети или коммуникационные системы. Эти атаки могут привести к серьезным последствиям для общества и национальной безопасности.

5. Кибермоббинг – это форма онлайн-жестокости, когда люди используют интернет и социальные медиа для запугивания, домогательства или унижения других людей. Кибермоббинг может привести к психологическим проблемам, социальной изоляции и даже самоубийствам.

6. Киберпреступления в сфере финансов – это воровство денег или конфиденциальной финансовой информации с использованием интернета. Киберпреступники могут взламывать банковские аккаунты, крадут данные банковских карт или пытаются мошеннически совершить онлайн-платежи.

Это лишь некоторые из множества видов киберпреступлений, которые существуют в современном мире. С ростом технологического развития и увеличением онлайн-активности, необходимо постоянно обновлять методы и защиту от этих видов преступлений, чтобы сохранить нашу информацию, финансы и личную безопасность.

Выборы в США — главный политический скандал

Кому еще могут навредить киберпреступники?

Другой вопрос, волнующий многих экспертов в эпоху киберпреступлений, – проблема хищения данных непосредственно внутри организации. Виновниками утечки при этом могут быть как действующие сотрудники (например, по невнимательности оставившие данные в доступе для злоумышленников), так и бывшие – например, недавно уволенные.

В качестве наглядного примера американский юрист вспомнил историю из жизни. «Одна спортивная команда получила от сотрудника другой команды информацию, которая позволила им взломать компьютерную систему. Это произошло в высшей бейсбольной лиге США. Бейсбольная команда, выступающая за Сент-Луис и известная как Cardinals, получила конфиденциальную информацию о стратегиях игры, результатах спортсменов и другие внутренние данные. Они были использованы и помогли команде получить преимущество. Человек, ответственный за это преступление, был приговорен более чем к 40 месяцам в федеральной тюрьме за взлом компьютерной системы», – рассказывает Кендалл Коффи.

Помимо риска, исходящего изнутри компании, есть также и внешние факторы. К их числу, например, можно отнести вредоносные хакерские программы. ФБР сообщает, что существует тенденция к увеличению количества случаев, когда киберпреступники шантажируют жертву, заставляя заплатить выкуп. Злодеи либо находят способ атаковать или парализовать компьютер, либо крадут такое количество конфиденциальных данных, что жертва вынуждена вернуть эту информацию.

Заключение: необходимость осознания важности информационной безопасности и принятие соответствующих мер.

В настоящей статье была рассмотрена необходимость осознания важности информационной безопасности и принятия соответствующих мер. В современном цифровом мире, когда информация стала одним из самых важных ресурсов и привлекает множество киберугроз, обеспечение безопасности информации становится критически важной задачей для организаций и отдельных лиц

Для обеспечения информационной безопасности необходимо стремиться к осознанию угроз, рисков и потенциальных последствий нарушения целостности, конфиденциальности и доступности информации. Ниже перечислены ключевые меры, которые следует принять:

- Обучение и осведомленность: Устранение незнания является первым шагом к обеспечению информационной безопасности. Организации и частные лица должны осознать угрозы и научиться распознавать злонамеренные действия и практики.

- Разработка политики безопасности: Необходимо разработать и регулярно обновлять политику безопасности, которая определит конкретные правила и процедуры для защиты информации. В этой политике следует регулировать использование паролей, доступ к конфиденциальным данным и другие аспекты безопасности.

- Регулярное обновление программного обеспечения: Уязвимости в программном обеспечении могут быть использованы злоумышленниками для несанкционированного доступа к информации. Регулярное обновление программного обеспечения, включая операционные системы и приложения, поможет устранить эти уязвимости.

- Использование сильных паролей и двухфакторной аутентификации: Пароли должны быть уникальными и сложными, состоящими из букв, цифр и специальных символов. Двухфакторная аутентификация, такая как использование SMS-подтверждений, дополнительно повышает уровень безопасности.

- Регулярное резервное копирование данных: Резервное копирование данных помогает защитить информацию от утраты или повреждения. Организации и частные лица должны регулярно создавать резервные копии данных и проверять целостность этих копий.

- Мониторинг и обнаружение инцидентов: Организации и частные лица должны осуществлять мониторинг и обнаружение потенциальных инцидентов безопасности. Это позволит своевременно выявлять нарушения безопасности и принимать меры по их предотвращению или сдерживанию.

- Сотрудничество с экспертами по информационной безопасности: Возможно, аутсорсинг решений по информационной безопасности станет эффективным вариантом для некоторых организаций. Сотрудничество с экспертами по информационной безопасности позволит получить профессиональную поддержку и советы по повышению безопасности данных.

В целом, осознание важности информационной безопасности и принятие соответствующих мер являются неотъемлемой частью современной жизни. Все субъекты, включая организации и отдельных лиц, должны понимать, что безопасность информации — это не только их интересы, но и интересы общества в целом

Претерпевшие ущерб от киберпреступности не только понесут материальные и моральные потери, но и могут стать инициаторами цепной реакции проблем в сфере информационной безопасности.