Как восстановить пароль электронной подписи

Если пароль и пин-код подписи не удается вспомнить, то восстановить его не получится. В этом не поможет даже удостоверяющий центр, выпустивший сертификат, — он не хранит пароли ЭП. Поэтому нужно пытаться вспомнить заветную комбинацию или подобрать ее.

Забыл пароль подписи

Пароль от контейнера ЭП можно вводить неограниченное количество раз. Поэтому можно спокойно подбирать к подписи все знакомые комбинации: важные даты или код из смс, которую при выпуске сертификата присылал удостоверяющий центр. Возможно, именно этот код случайно установили на контейнер в качестве защиты.

Если подобрать пароль не удается, то доступ к сертификату можно вернуть в некоторых случаях. Если раньше пароль сохраняли на компьютере — нажимали галочку «Запомнить», то иногда такой контейнер можно скопировать без ввода пароля. Попытайтесь скопировать папку со всеми файлами подписи на другое устройство или токен. Если в процессе у вас не спросят пароль, то можно продолжать работать с ЭП.

Если не получается ни скопировать подпись, ни вспомнить пароль ЭЦП, то остается только одно — получить новый сертификат ЭП. Для этого нужно отозвать старый в удостоверяющем центре и подать документы и заявку на выпуск нового. На контейнер новой подписи стоит установить пароль, который легко запомнить, но который не угадают мошенники.

Забыл пин-код токена

Восстановить забытый пин-код токена тоже невозможно. Именно из-за этого токен — надежный носитель ЭП: если его украдут мошенники, то пин-код защитит подпись от них.

Однако для владельца ЭП есть два способа, которые помогут подобрать нужную комбинацию.

Решение №1. Заводской пароль.

По умолчанию на новом токене установлен стандартный пин-код от производителя. Можно ввести его, чтобы вернуть доступ к сертификату ЭП. Для разных носителей подойдут разные значения:

Если «заводская» комбинация к токену не подходит, значит ее сменили при записи сертификата. Тогда вернуть доступ к ЭП можно только одним способом — подобрать правильные символы.

Решение №2. Подбор пин-кода и права администратора

На то, чтобы подобрать пин-код к токену, есть десять попыток. После десятого неверного ввода символов заблокируется.

Иногда количество попыток ввода можно увеличить. Для этого нужно зайти на токен в качестве администратора и разблокировать пин-код:

Также, если пин-код администратора известен, то можно сбросить попытки ввода другим способом — через КриптоПро CSP:

После разблокировки счетчик попыток ввода сбросится. Но даже тогда, пока правильную комбинацию к токену не введут, доступ будет закрыт и использовать подпись не получится.

Если вспомнить или изменить нужную комбинацию не удалось, придется получать новый сертификат подписи в УЦ: отозвать старый сертификат и получить новый. Токен можно использовать старый — можете отформатировать носитель, тогда старый пин-код и сертификат удалятся. Отметим, что отформатировать токены марок Рутокен, eToken, JaCarta LT можно без прав администратора. Но для форматирования носителя Jacarta SE нужно знать администраторский пин.

При записи подписи на новый токен советуем поменять стандартный пин-код носителя на собственный. Это, конечно, может привести к тому, что комбинация вновь потеряется. Но лучше получить новый сертификат, чем пострадать от мошенников, которые смогли взломать «заводское» значение на токене и подписали украденной ЭП важные документы.

Смена пароля по пин-коду администратора

На клюxевых носителях USB-формата присутствует возможность произвести сброс пароля доступа к токену при использовании панели управления системы «Крипто Про».

Однако после того, как пароль будет сброшен, необходимо будет произвести переустановку всех сертификатов, которые находятся на данном носителе.

Для разблокировки необходимо выполнить следующие шаги:

- Перейти по меню «Пуск» > «Панель управления» > «КриптоПро CSP»

- Перейти на вкладку «Администрирование» где выбрать «Ввести PIN-код»

- Там выбрать пункт «Администратор» и указать пароль 87654321

- Дальше нажать «ОК» и затем выбрать пункт «Разблокировать».

После этого к рутокену будет применен стандартный пин-код. Однако данная последовательность действий сработает только в том случае, если административный пин-код на нем не изменялся.

Указанная процедура не ответит на вопрос о том, какой пин-код в настоящее время установлен на носителе. Она даст возможность обнулить его до стандартного и затем сменить на свой.

Что такое пароль и пин-код электронной подписи

На электронную подпись устанавливают один из типов защиты: пароль или пин-код. Разберемся, чем они отличаются.

Пароль от контейнера электронной подписи

Пароль используют для подписи, сохраненной в память компьютера. Он защищает контейнер ЭП — папку с файлами подписи: сертификатом, закрытым и открытым ключами.

Впервые с паролем владелец ЭП встречается, когда выпускает сертификат ЭП и записывает его в реестр компьютера или на обычную флешку (не токен). Придумать пароль нужно самостоятельно — при записи программа КриптоПро CSP покажет окошко, в которое нужно ввести комбинацию чисел, символов и латинских и русских букв.

Далее этот пароль будет запрашиваться при установке подписи на компьютер, ее копировании и при каждом использовании — подписании документов, работе на электронной торговой площадке или входе в сервисы. Если, конечно, не установить галочку «Запомнить пароль».

Пин-код от токена электронной подписи

Пин-код используется для электронной подписи, которая записана на носитель в виде usb-флешки — на токен. Пин защищает токен, поэтому, если мошенники украдут носитель ЭП, то самой подписью они воспользоваться не смогут.

Впервые владелец ЭП должен ввести пин-код при выпуске подписи — когда ее записывают на токен. Если носитель новый, то нужно ввести «заводское» стандартное значение, например, 12345678 для Рутокена. «Заводское» значение лучше сразу изменить на собственное, чтобы его не смогли подобрать злоумышленники.

После этого пин-код понадобится вводить, чтобы установить сертификат подписи на компьютер, использовать и копировать ЭП, работать с ней за новым компьютером. Чтобы не вводить комбинацию каждый раз, можно нажать галочку «Запомнить пароль». Главное в таком случае самим не забыть последовательность символов.

Подписание документов

Команда:

$ PKIClientCli pkcs7sign --pin <PIN> --inpath <файл> --outpath <файл> --certid <ID сертификата> --intcertids <ID1, ID2> --privkeyid <ID сертификата>

Основные опции:

—pin — PIN (PIN пользователя) для смарт-карты или токена (обязательный);

—inpath — путь к файлу для подписи (обязательный);

—outpath — путь к файлу, где будет храниться подпись (обязательный);

—certid — ID объекта сертификата пользователя (обязательный);

—intcertids — промежуточные идентификаторы объекта сертификата (через запятую);

—detached — тип подписи, 0 — прикреплённая (по умолчанию), 1 — откреплённая;

—privkeyid — ID объекта закрытого ключа. Если не указан, будет найден автоматически по сертификату пользователя;

—noconfirm — не спрашивать подтверждение перед подписью, 0 — подтверждение необходимо (по умолчанию), 1 — пропустить подтверждение.

Создание прикреплённой (attached) подписи:

$ PKIClientCli pkcs7sign --pin 12345678 --inpath ./my_file.odt --outpath out.sign --certid 0101 File path: ./my_file.odt File size: 8086 Created date: 2019-02-25 13:56:29 Modified date: 2019-02-25 13:56:29 Checksum: 287495846084353A1404776EFCBA61F0DC6FA4ACAA6F9B78DFBA6F023085ABC (GOST R 34.11-2012) Certificate CN: Иванов Иван Иванович Certificate serial: 120032DA694AB3BC3711A2AA3500000032DA69 Continue? [y/n or yes/no]: y Success

Создание откреплённой (detached) подписи (если в команде не вводить обязательные поля, они будут запрошены):

$ PKIClientCli pkcs7sign --detached 1 Please enter PIN (User PIN): Please enter path to file to be signed: my_file.odt Please enter path to file where signature will be stored: my_sign.sig Please enter user certificate ID: 0101 File path: my_file.odt File size: 8256 Created date: 2019-02-26 16:58:16 Modified date: 2019-02-26 16:58:16 Checksum: 287495846084353A1404776EFCBA61F0DC6FA4ACAA6F9B78DFBA6F023085ABC (GOST R 34.11-2012) Certificate CN: Иванов Иван Иванович Certificate serial: 120032DA694AB3BC3711A2AA3500000032DA69 Continue? [y/n or yes/no]: y Success

Что делать, если забыл пароль токена

Если вы уверены, что меняли «технический» пин, установленный заводом-изготовителем, на свой собственный, то здесь алгоритм, как восстановить пароль от электронной подписи, такой же, как и в случае с «контейнером». Нужно просто попытаться вспомнить шифр. Или попытаться его подобрать.

А вот в данном моменте есть отличие: перебирать комбинации пароля к контейнеру можно сколько угодно, а для ПИН-кода к токену ЭП предусмотрено всего 10 попыток. Потом токен блокируется.

Есть способ увеличить количество возможных попыток подбора, но для этого необходимо иметь права администратора и знать соответствующий пароль. Он может быть стандартным (например, для устройств Рутокена это набор цифр «87654321») или установленным пользователем. После успешной авторизации необходимо на вкладке «Администрирование» нажать «Разблокировать»

Обнулить попытки ввода ПИН-кода, пользуясь правами администратора, можно также через программу работы с ЭП, например, КриптоПро.

Но важно понимать, что даже после разблокировки и сброса счётчика попыток ввода доступ к использованию электронной подписи не будет открыт. Пользоваться ею для работы не получится, и нужно все равно пытаться вспомнить пин.

Если есть вероятность того, что технический ПИН-код, установленный производителем по умолчанию, не меняли, тогда это ключ к тому, где найти пароль к сертификату.

Приведём несколько дефолтных ПИН-кодов от наиболее популярных производителей токенов.

| Производитель | ПИН-код по умолчанию |

|---|---|

| Рутокен | 12345678 |

| eToken | 1234567890 |

| JaCarta PKI | 11111111 |

| JaCarta PKI/ГОСТ/SE |

для PKI: 11111111 для ГОСТ: 0987654321 |

| JaCarta PKI/Flash | 11111111 |

| ESMART Token | 12345678 |

| карта IDPrime | 0000 |

| «MS_KEY K» -Ангара | 11111111 |

Если попытки ввести код по умолчанию не привели к успеху, значит шифр был изменён при выпуске ЭП. И если вспомнить и подобрать его не удалось, остаётся одно — перевыпустить сертификат. Носитель при этом можно использовать прежний, только сначала его нужно отформатировать. Вся старая информация на токене будет удалена, и на него будет записана новая — формирующая вашу новую электронную подпись.

Создание контейнера

Создание контейнера на токене/смарт-карте:

$ csptest -keyset -provtype 80 -newkeyset -cont '\\.\Aktiv Co. Rutoken S 00 00\Rutoken' CSP (Type:80) v5.0.10001 KC1 Release Ver:5.0.11319 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 13027379 GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC1 CSP Container name: "Rutoken " Signature key is not available. Attempting to create a signature key... a signature key created. Exchange key is not available. Attempting to create an exchange key... an exchange key created. Keys in container: signature key exchange key Extensions: OID: 1.2.643.2.2.37.3.9 PrivKey: Not specified - 28.05.2020 11:35:54 (UTC) OID: 1.2.643.2.2.37.3.10 PrivKey: Not specified - 28.05.2020 11:37:29 (UTC) Total: SYS: 0,180 sec USR: 0,050 sec UTC: 107,930 sec

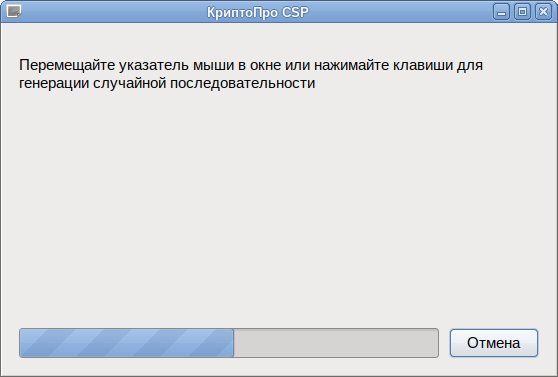

При установленном пакете cprocsp-rdr-gui-gtk будет показано графическое окно, где будет предложено перемещать указатель мыши или нажимать клавиши:

Примечание: Если такой пакет не установлен, будет предложено ввести любые символы с клавиатуры.

После этого необходимо предъявить PIN-код пользователя.

После указания PIN-кода снова будет предложено перемещать указатель мыши.

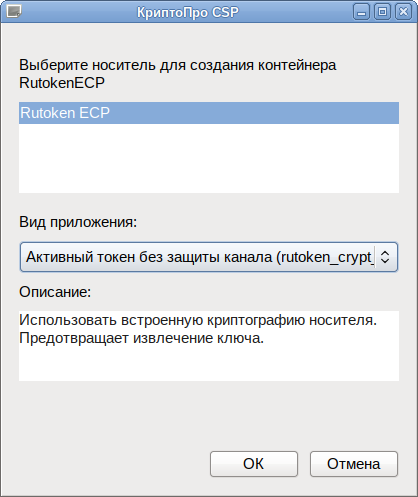

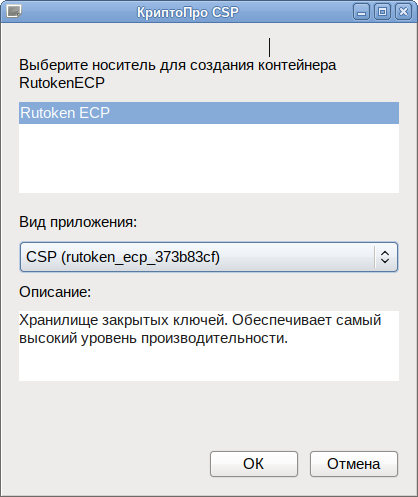

Примечание: Если используется модель Рутокен ЭЦП, можно будет выбрать способ создания контейнера.

Создание неизвлекаемого контейнера:

В этом случае будет использована встроенная криптография носителя.

Создание контейнера КриптоПро:

В этом случае будет использована криптография КриптоПро

Проверить наличие контейнеров можно с помощью команды:

$ csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251 CSP (Type:80) v5.0.10001 KC1 Release Ver:5.0.11319 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 22009731 \\.\Aktiv Co. Rutoken S 00 00\Rutoken OK. Total: SYS: 0,030 sec USR: 0,050 sec UTC: 2,400 sec

Просмотр подробной информации о контейнере:

$ csptestf -keyset -container '\\.\Aktiv Co. Rutoken S 00 00\Rutoken' -info

Удалить контейнер можно с помощью команды:

$ csptestf -keyset -deletekeyset -cont '\\.\Aktiv Co. Rutoken S 00 00\Rutoken'

Как настроить Рутокен ЭЦП 2.0 для сайта ФНС (nalog. ru)

В последнее время все большей распространенностью пользуется специальный защищенный носитель Рутокен ЭЦП.

Однако, далеко не везде можно им воспользоваться, из-за технических особенностей такого ключа.

Сравнительно недавно появилась возможность работать с такими типами носителей на сайте ФНС для юридических лиц (для Индивидуальных предпринимателей возможность была реализована еще в прошлом году).

Ниже описана краткая инструкция по настройке вашего компьютера для работы с Рутокен ЭЦП 2.0 на сайте ФНС в разделе для Юридически лиц. Те же настройки (только в меньшем объеме) подойдут для работы в Личном кабинете ИП на сайте ФНС.

С чего начать?

Во первых у Вас должен быть носитель Рутокен ЭЦП 2.0 с электронной подписью, сформированной средствами защищенного носителя.

Обычно такие носители и такие подписи используются для системы ЕГАИС-алкоголь.

Установка программ для работы Рутокен ЭЦП 2.0

Для начала устанавливаем или обновляем драйвера Рутокен. Версия драйверов должна быть не ниже чем 4.7. Скачать их можно с официального сайта https://www. rutoken. ru/support/download/get/rtDrivers-exe. html

Теперь ставим специальные компоненты для дополнительного функционала Рутокен ЭЦП 2.0:

Для работы установленных компонентов в вашем браузере необходимо установить расширения.

В Google Chrome они могут появиться автоматически после установки Рутокен Плагин и Рутокен Коннект. Их также можно установить вручную:

Если Ваш браузер Google Chrome или Яндекс. Браузер то установите следующие расширения:

После установки проверьте чтобы они были включены.

Проверьте чтобы адаптеры были включены.

В Яндекс. Браузер зайдите в меню «Дополнения».

В самом низу найдите дополнениях и проверьте чтобы адаптеры были включены.

На этом в принципе настройка настройка аппаратного ключа Рутокен ЭЦП 2.0 для Личного кабинета ФНС окончена.

Входим в личный кабинет ФНС

В случае удачной проверки условий подключения нажимаем «Перейти в личный кабинет юридического лица». Выбираете еще раз сертификат и вводите пин-код.

В итоге Вы зашли в личный кабинет юридического лица ФНС.

Создание запроса на сертификат и импорт полученного сертификата

Команда создания запроса на сертификат:

$ PKIClientCli genkey --pin <PIN> --path <Путь к шаблону CSR> --csrpath <Путь к шаблону CSR> --pubkeyid <ID открытого ключа>

Шаблон CSR имеет вид:

# CSR template example for PKIClientCli # Distinguished Name section #(ИНН) 1.2.643.3.131.1.1=395556660000 #(СНИЛС) 1.2.643.100.3=11223344556 #(Country) 2.5.4.6=RU #(State) 2.5.4.8=39 Калининградская обл. #(City) 2.5.4.7=Калининград #(Street) 2.5.4.9=Пр-т Победы 14 кв.3 #(Organization) 2.5.4.10= #(OU) 2.5.4.11= #(Unstructured Name) 1.2.840.113549.1.9.2= #(Title) 2.5.4.12= #(email) 1.2.840.113549.1.9.1=ivanov@mail.mail #(Given Name) 2.5.4.42=Иван Иванович #(Surname) 2.5.4.4=Иванов #(Common Name) 2.5.4.3=Иванов Иван Иванович # CSR attributes section #(challengePassword) 1.2.840.113549.1.9.7= # GOST R 34.10-2012, 256 bit 1.2.643.7.1.1.2.2=FALSE # CSR extensiotns section keyUsage=digitalSignature,keyEncipherment,nonRepudiation,dataEncipherment,keyAgreement=FALSE # Extended Key Usage #extKeyUsage=clientAuth,emailProtection=TRUE 2.5.29.37=DER:303006072A85030202220606082A8503030700010C06072A85030307080106082B0601050507030206082B06010505070304=TRUE # Microsoft UPN #1.3.6.1.4.1.311.20.2.3=user@local=FALSE

Например, создадим запрос на сертификат esmart.csr на основе данных записанных в шаблоне esmart.tmpl:

$ PKIClientCli csr --pin 12345678 --pubkeyid 0101 --path esmart.tmpl --csrpath esmart.csr Success

Запрос на сертификат необходимо подписать в аккредитованном удостоверяющем центре.

Примечание: Может понадобится перекодировать запрос на сертификат в формат PEM или Base64. Сделать это можно, выполнив команду:

$ openssl req -inform der -in esmart.csr -out esmart.pem

Для получения сертификата в УЦ (на примере тестового удостоверяющего центра КриптоПро), необходимо выполнить следующие действия:

Примечание: Просмотреть содержимое файла esmart.pem можно, выполнив команду:

$ cat esmart.pem MIIBMDCB4AIBADA2MRMwEQYDVQQDDApUZXN0IFVzZXI1MR8wHQYJKoZIhvcNAQkBFhBjYXNAYWx0 bGludXgub3JnMGMwHAYGKoUDAgITMBIGByqFAwICJAAGByqFAwICHgEDQwAEQDq5IAql+tHfVT7r oz+P5dPgOUVXc7dg91nzGM7fkUBSKlapGO2A2xUDRUBHLtW/hBCiZsxdH3ydhzlZ6nhcbNKgPjA8 BgorBgEEAYI3AgEOMS4wLDAdBgNVHSUEFjAUBggrBgEFBQcDBAYIKwYBBQUHAwIwCwYDVR0PBAQD AgTwMAgGBiqFAwICAwNBAFYnhGI6SsCwFRSl5p6EVnM7y6Hx9JGM6BFS4U3xTEGvzMK7yzk9j1kG EKU7YZO5cFluPuDdi0WuYskhdz4SEg4=

Подписанный сертификат необходимо записать на карту:

$ PKIClientCli importcert --pin 12345678 --path certnew.cer Matching key pair found. Following label and ID have been assigned to the certificate: Certificate ID: 0101. Certificate Label: my key. Success

Примечание: Данные сертификата должны быть в формате DER

Работа с PIN-кодом Пользователя

Что такое PIN-код Пользователя, для чего он используется и как его лучше хранить?

PIN-код Пользователя используется для доступа к электронной подписи и объектам на устройстве (сертификатам, ключевым парам).

PIN-код Пользователя необходимо хранить в безопасном месте. Главное чтобы ни у кого кроме пользователя не было доступа к нему.

Как ввести PIN-код Пользователя в Панели управления Рутокен?

На устройстве Рутокен существует счетчик неправильных попыток ввода PIN-кода Пользователя.

Обычно задано 10 попыток неправильного ввода PIN-кода Пользователя.

Когда пользователь вводит неправильный PIN-код, значение этого счетчика уменьшается на единицу. Если после этого пользователь вводит правильный PIN-код, то значение счетчика становится изначальным.

Допустимое количество неправильных попыток ввода PIN-кода указано в окне с ошибкой «Неудачная аутентификация» после слов «осталось попыток».

Если там указано значение «1», то после следующей неудачной попытке ввода PIN-кода он заблокируется.

- Подключите устройство Рутокен к компьютеру.

- Запустите Панель управления Рутокен.

- Нажмите Ввести PIN-код.

- Укажите PIN-код Пользователя и нажмите ОК.

- Если введен верный PIN-код Пользователя, то вместо кнопки Ввести PIN-код отобразится кнопка Выйти.

- Если введен неверный PIN-код, то на экране отобразится сообщение об этом. В поле осталось попыток будет указано максимальное количество попыток ввода неправильного PIN-кода.

- Нажмите ОК и повторите ввод PIN-кода.

Как посмотреть количество оставшихся попыток ввода неправильного PIN-кода Пользователя?

- Откройте Панель управления Рутокен.

- На вкладке Администрирование нажмите Информация.

- В окне Информация о Рутокен в строке Попыток ввода PIN-кода Пользователя отображается количество оставшихся попыток.

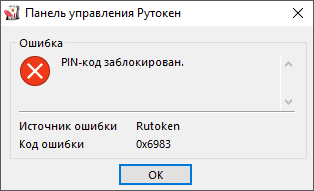

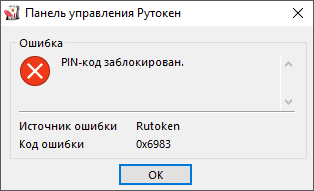

Что делать, если PIN-код Пользователя заблокирован?

Если пользователь несколько раз ввел неправильный PIN-код Пользователя, то он блокируется.

При попытке ввода уже заблокированного PIN-кода Пользователя в Панели управления Рутокен отобразится следующее сообщение:

Для того чтобы разблокировать PIN-код Пользователя необходимо обратиться к администратору устройства Рутокен.

Какой PIN-код лучше использовать? Как придумать безопасный PIN-код?

Использовать PIN-код, который был задан по умолчанию — небезопасно. Рекомендуется его изменить. При этом стоит учитывать некоторые рекомендации:

- Необходимо составить PIN-код из 6-10 символов. Использование короткого PIN-кода (1-5 символов) заметно снижает уровень безопасности, а длинного PIN-кода (более 10 символов) может привести к увеличению количества ошибок при его вводе.

- Лучше составить PIN-код из: цифр, латинских букв, пробелов и специальных символов (точек, запятых, восклицательных знаков и т.п).

- PIN-код будет надежнее, если вы составите его из смешанного набора цифровых и буквенных символов.

- PIN-код будет ненадежным, если вы при его составлении будете использовать общеупотребляемые слова и устойчивые словосочетания.

- Не стоит использовать наборы символов, представляющие собой комбинации клавиш, расположенных подряд на клавиатуре, такие как: qwerty, 123456789, wazwsx и т.п.

- Не стоит использовать персональные данные: имена и фамилии, адреса, номера паспортов, страховых свидетельств и т.п.

- Лучше всего использовать разные PIN-коды для разных устройств Рутокен.

Как в Панели управления Рутокен изменить PIN-код Пользователя?

Требования к новому PIN-коду описаны в разделе

- Подключите устройство Рутокен к компьютеру.

- Запустите Панель управления Рутокен.

- Введите PIN-код Пользователя.

- В секции Управление PIN-кодами нажмите Изменить. Если эта кнопка не активна, то для изменения PIN-кода необходимо обратиться к администратору устройства Рутокен.

- В полях Введите новый PIN-код и Подтвердите новый PIN-код введите новый PIN-код. Если индикатор безопасности PIN-кода, расположенный рядом с полем Введите новый PIN-код подсвечен красным цветом, то PIN-код является «слабым», если желтым — то «средним», а если зеленым — то «надежным».

- Нажмите ОК.В результате PIN-код Пользователя изменится.

Снятие блокировки PKI

В контейнере PKI записан RSA-ключ, который генерируется в личном кабинете на сайте egais.ru. В случае утери пин-кода этот раздел может быть инициализирован (полностью очищен), так как вы можете повторно записать ключ самостоятельно и бесплатно, без обращения в удостоверяющий центр.

Всем привет сегодня напомню какой пароль на eToken и Rutoken. Вроде бы простые, но иногда я их под забываю. Так же мы рассмотрим, чем отличается Rutoken от eToken, так как это знают не все, а это знание весьма очень полезное. Так же я расскажу как в случае необходимости, можно поменять этот пароль.

Первое, что нужно вам объяснить что такое eToken и Rutoken > это специальные флеш носители, задачей которых является безопасное хранение сертификата подписи или шифрования (закрытый ключ), который равноценен бумажной подписи человека и все это дело защищено паролем. Производители выпускают токены с уже установленным стандартным паролем:

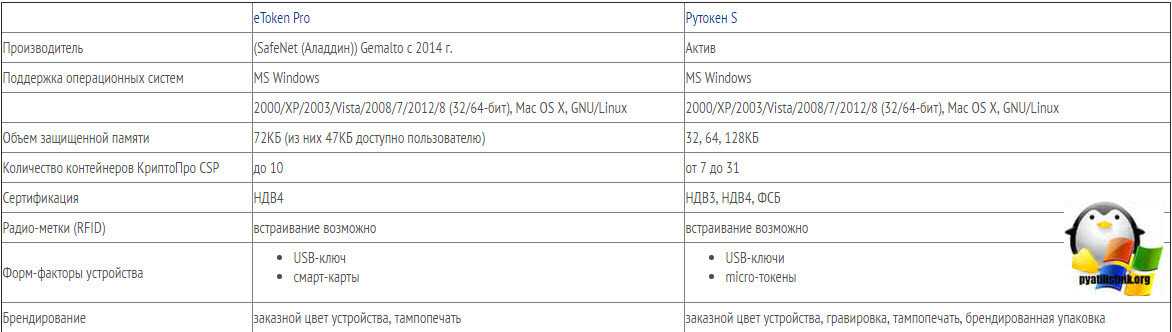

Отличие etoken от rutoken

И так, мы выяснил для чего все это дело используется, теперь поговорим про отличие etoken от rutoken. Во первых у рутокена красный цвет, а у etoken это красный. Во вторых у них разные объемы памяти:

- У рутокена объем памяти варьируется от 32 кб до 126 кб

- У Етокена максимальный объем 72Кб, где использовать пользователю можно только 47 Кб

Сразу хочу отметить, что в КриптоПРО оба носителя работают одинаково

Сводная таблица отличий etoken от rutoken

Пин-коды рутокен для пользователя и администратора

Владелец устройства вводит пароль для подтверждения каждого значимого действия. Например, для смены криптопровайдера через панель управления, входа в ЕГАИС или на портал Росреестра, регистрации онлайн-кассы в ИФНС или подачи заявки на участие в аукционе. Форма запроса появляется на разных этапах — от регистрации на интернет-площадках до смены настроек доступа.

Первый раз PIN-код используется еще на «старте» работы с носителем — после установки драйверов и запуска панели управления. Для выполнения дальнейших операций требуется выбрать сертификат из списка (если их несколько) и ввести пользовательский пин Рутокен по умолчанию.

Для разграничения прав используется две системные роли — Пользователя и Администратора. Пользователь может выполнять любые криптографические операции в десктопных приложениях и на онлайн-площадках. Администратор работает только с панелью управления, имея неограниченный доступ ко всем ее функциям. Пароль Администратора используется и для изменения настроек.

Если вы получили носитель ЭЦП в Удостоверяющем центре и вам не сообщили ПИН-коды, значит, для аутентификации используются стандартные комбинации цифр по умолчанию. Их легко запомнить — для Пользователя используется прямая последовательность цифр от 1 до 8 (12345678), для Администратора — обратная — от 8 до 1 (87654321).

Важно: перед введением пароля в панели управления необходимо выбрать нужную роль с помощью переключателя. На всех площадках и во всех программах будет запрашиваться только пользовательский пароль — 12345678

Его необходимо вводить и при работе с панелью управления — для выбора сертификата и криптопровайдера, указания имени устройства, а также для смены ПИН-кода пользователя

На всех площадках и во всех программах будет запрашиваться только пользовательский пароль — 12345678. Его необходимо вводить и при работе с панелью управления — для выбора сертификата и криптопровайдера, указания имени устройства, а также для смены ПИН-кода пользователя.

Стандартный пин Рутокен, 87654321, открывает доступ к функциям управления. Администратор может заблокировать и разблокировать пользовательский пароль, настроить кодирование в UTF-8, отформатировать устройство и определить политики безопасности токена.

Важно: при неверном введении пароля запускается обратный счетчик на 10 попыток. После последней ошибочной попытки ПИН блокируется

Если вводится правильный код, счетчик обнуляется.

Пошаговая инструкция как разблокировать PKI раздел

Шаг 1. Переключение в режим администрирования

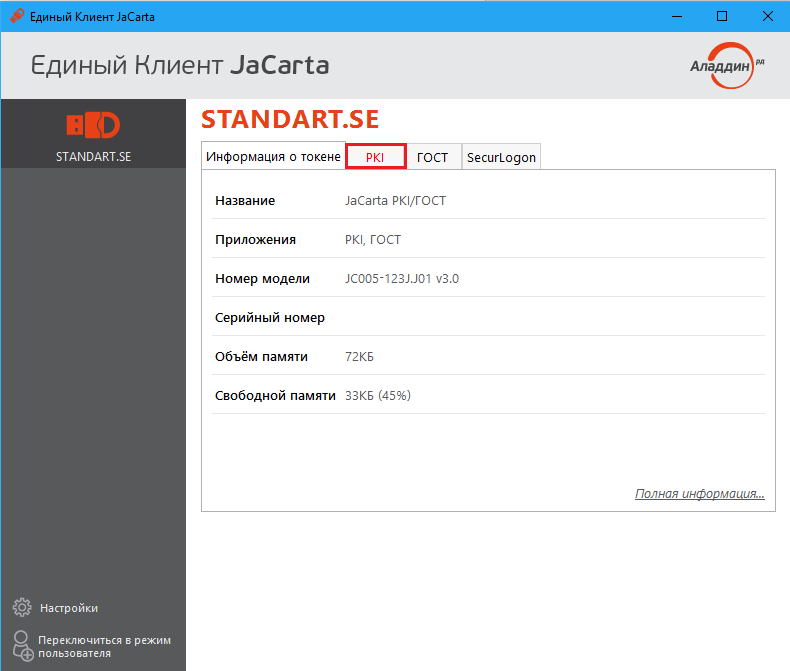

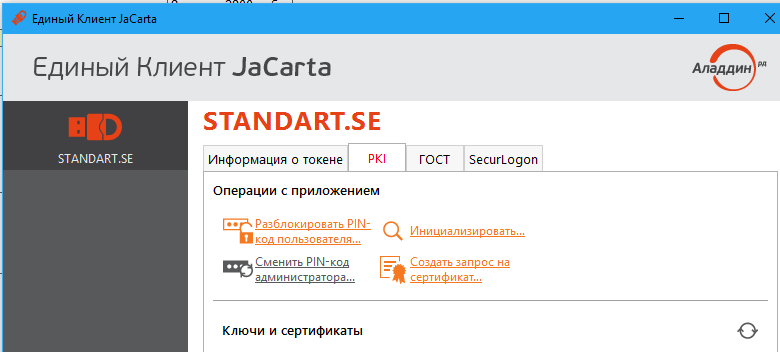

В меню «Пуск» найдите приложение «Единый клиент JaCarta» и откройте его.

Рис. 1. Единый клиент JaCarta

Откроется рабочая область программы.

Рис. 2. Переключение в режим администрирования

Откроется рабочая область программы. Если раздел PKI заблокирован, вкладка PKI будет красной.

Рис. 3. Информация о токене

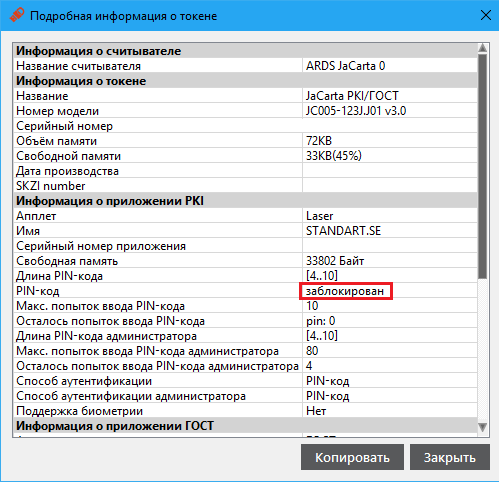

Шаг 2. Проверка блокировки PKI раздела

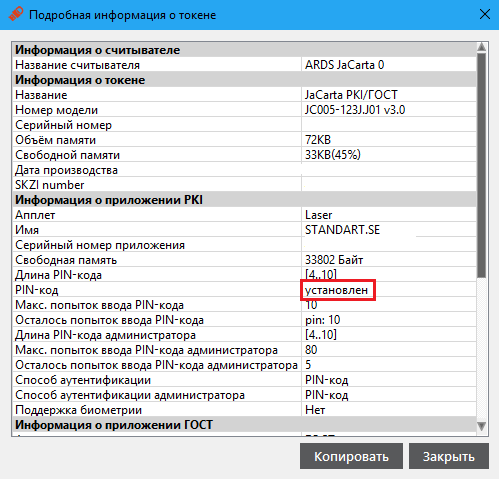

Чтобы понять, что раздел PKI действительно заблокирован, нажмите во вкладке «Информация о токене» на ссылку «Полная информация…».

Откроется «Подробная информация о токене». В новом окне найдите раздел «Информация о приложении PKI». Если статус в строке «PIN-код» — «Заблокирован», то закройте окно и перейдите к следующему пункту инструкции.

Рис. 4. Подробная информация о токене

Шаг 3. Разблокировка PKI раздела

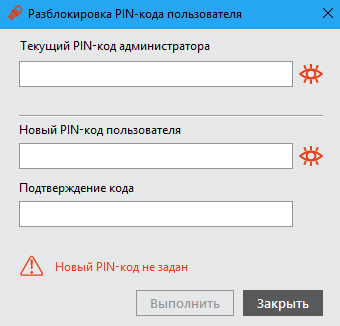

Перейдите на вкладку «PKI». В панели «Операции с приложением» выберите пункт «Разблокировать PIN-код пользователя…».

Откроется окно «Разблокировка PIN-кода пользователя», в котором укажите:

- Текущий PIN-код администратора – по умолчанию 00000000;

- Новый PIN-код пользователя – по умолчанию 11111111;

- Подтверждение кода (имеется ввиду PIN-кода пользователя).

Рис. 6. Разблокировка PIN-кода пользователя

После указания PIN-кодов, нажмите «Выполнить».

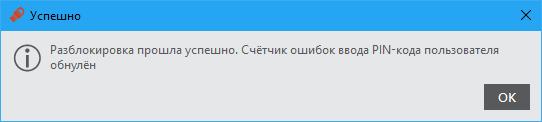

Если все введено корректно, появится уведомление. Нажмите «ОК» для завершения.

Рис. 7. Уведомление об успешной разблокировке

Перейдите на вкладку «Информация о токене» и нажмите на ссылку «Полная информация» для проверки текущего статуса приложения PKI. Статус должен быть «Установлен».

Рис. 8. Проверка статуса

Если статус изменился, разблокировка завершена.

Носитель Jacarta PKI/ГОСТ блокируется при многочисленных попытках ввести неверный пин-код. При этом теряется связь с сервером ФСРАР, и данные о фактурах не поступают в вашу учетную систему. Как быстро разблокировать ключ и восстановить работу с ЕГАИС?

По умолчанию на всех новых носителях установлены следующие пароли:

| PKI | 11 11 11 11 |

| Администратор PKI | 00 00 00 00 |

| ГОСТ | 0987654321 |

| Администратор ГОСТ | 1234567890 |

Для снятия блокировки на компьютере должна быть установлена программа Единый клиент Jacarta. Если настройка и установка ЕГАИС производилась нашими специалистами, то эта программа у вас уже есть.

Запустите программу и дождитесь, когда в окне Единого клиента появится информация о носителе Jacarta PKI/ГОСТ.

Дополнительный раздел — возврат устройства к заводским настройкам

Возврат устройства к заводским настройкам возможен только тогда, когда PIN-код Администратора заблокирован.

Сообщение о том, что PIN-код Администратора заблокирован:

Если пользователь исчерпал все попытки ввода PIN-кода Администратора, то существует возможность вернуть устройство к заводским настройкам. Для этого не надо знать PIN-код Администратора.

При возврате устройства Рутокен к заводским настройкам все данные на нем, в том числе ключи и сертификаты, будут удалены безвозвратно.

При возврате устройства Рутокен ЭЦП Flash к заводским настройкам Flash-память тоже очистится, а информация, сохраненная в ней будет удалена безвозвратно.

В процессе возврата устройства к заводским настройкам не следует отключать его от компьютера, так как это может привести к поломке устройства.

Для запуска процесса возврата устройства Рутокен к заводским настройкам:

В окне с предупреждением об удалении всех данных на устройстве Рутокен нажмите ОК.

В окне с сообщением об успешном форматировании устройства Рутокен нажмите ОК. В результате устройство вернется к заводским настройкам.